資源簡介

ecshop存在一個盲注漏洞,問題存在于/api/client/api.php文件中,提交特制的惡意POST請求可進行SQL注入攻擊,可獲得敏感信息或操作數據庫;跨站攻擊; ECSHOP的配送地址頁面網頁沒有驗證地區參數的有效性,存在sql注入漏洞;ecshop的后臺編輯文件/admin/affiliate_ck.php中,對輸入參數auid未進行正確類型轉義,導致整型注入的發生;ecshop的后臺編輯文件/admin/shophelp.php中 shopinfo.php ,對輸入參數$_POST['id']未進行正確類型轉義,導致整型注入的發生;ecshop的/admin/comment_manage.php中,對輸入參數sort_by、sort_order未進行嚴格過濾,導致SQL注入;ECShop存在一個盲注漏洞,問題存在于/api/client/api.php文件中,提交特制的惡意POST請求可進行SQL注入攻擊,可獲得敏感信息或操作數據庫; ECSHOP支付插件存在SQL注入漏洞,此漏洞存在于/includes/modules/payment/alipay.php文件中,該文件是ECshop的支付寶插件。由于ECShop使用了str_replace函數做字符串替換,黑客可繞過單引號限制構造SQL注入語句。只要開啟支付寶支付插件就能利用該漏洞獲取網站數據,且不需要注冊登入;ecshop的/includes/lib_insert.php文件中,對輸入參數未進行正確類型轉義,導致整型注入的發生。

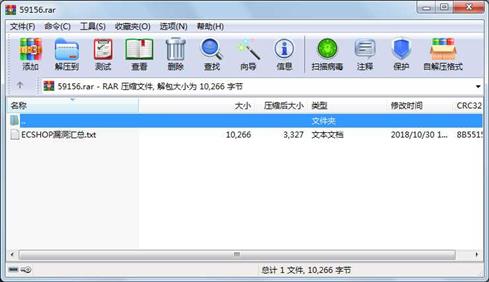

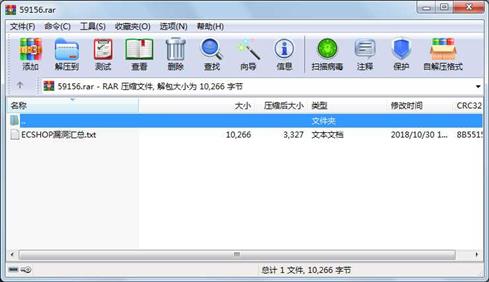

代碼片段和文件信息

?屬性????????????大小?????日期????時間???名稱

-----------?---------??----------?-----??----

?????文件??????10266??2018-10-30?17:58??ECSHOP漏洞匯總.txt

-----------?---------??----------?-----??----

????????????????10266????????????????????1

-----------?---------??----------?-----??----

?????文件??????10266??2018-10-30?17:58??ECSHOP漏洞匯總.txt

-----------?---------??----------?-----??----

????????????????10266????????????????????1

評論

共有 條評論

川公網安備 51152502000135號

川公網安備 51152502000135號